Краткое описание: инструкция по настройке VPN туннеля типа WireGuard между двумя роутерами MikroTik, Ubuntu и MikroTik, Windows и MikroTik. Описание параметров WireGuard.

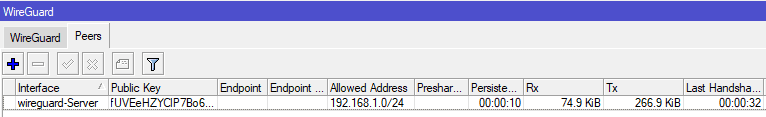

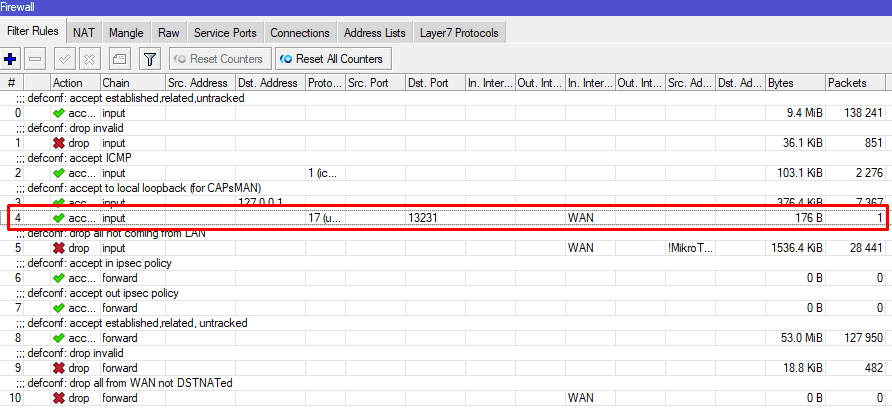

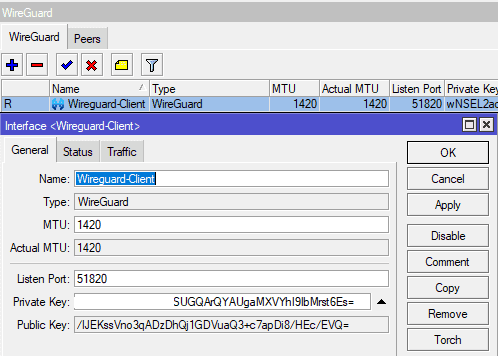

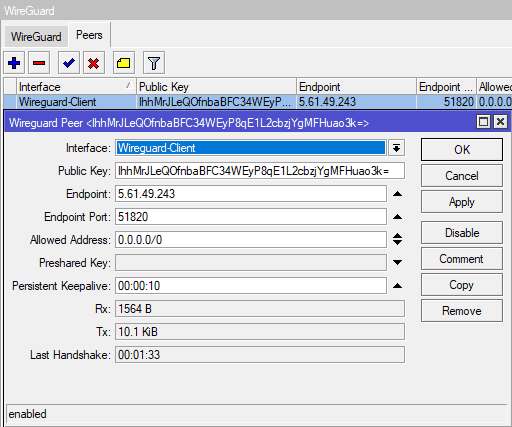

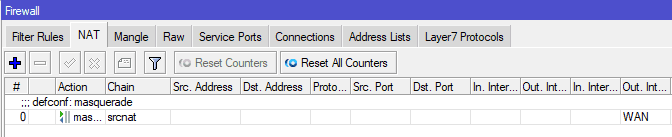

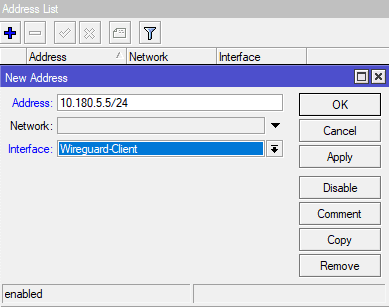

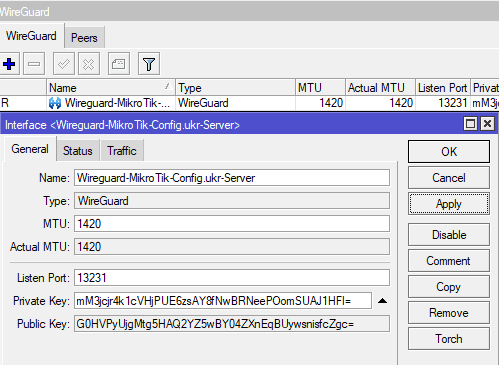

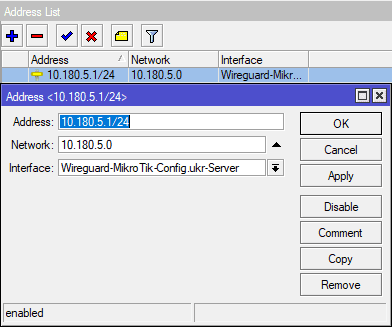

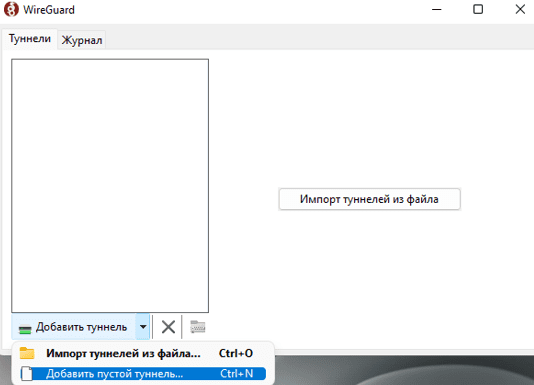

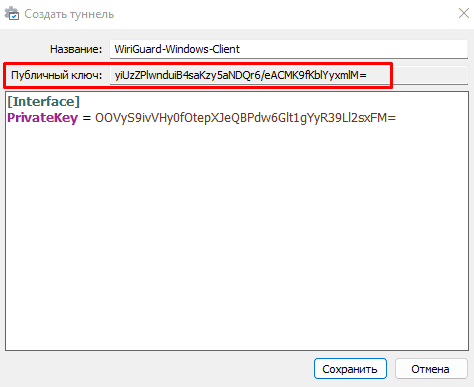

WireGuard — это современный протокол для организации VPN, написанный с нуля, бесплатный и с открытыми исходниками. В отличие от OpenVPN или IPSec, он намного проще и легче. Это касается и скорости (пере)подключения, и производительности, и требований к ресурсам, и процесса настройки, и объёма кода. Недавно было объявлено, что WireGuard войдёт в состав будущих ядер Linux, а впоследствии попадёт и во все популярные дистрибутивы, что косвенно указывает на зрелость этого решения. Для WireGuard популярные две схемы настроек: На момент написания инструкции используется RouterOS v 7.3.1 В качестве WireGuard-клиента и WireGuard-сервер будет выступать роутеры MikroTik. Настройка находится WireGuard→WireGuard Значение Private key заполнять не нужно, оно будет создано автоматически при создании WireGuard интерфейса. IP адрес для WireGuard-сервера является технической настройкой и будет использоваться при настройке статической маршрутизации для обмена трафика между сетями WireGuard-сервера и WireGuard-клиента. Настройка находится IP→Address WireGuard Peer содержит настройки для клиента VPN туннеля. Тут описываются ключи доступа, а также разрешающие правила доступов, для обмена трафика между подсетями. Настройка находится WireGuard→Peers где Настройка находится IP→Routes В качестве клиента WireGuard выступает роутер MikroTik с динамическим(серым) IP адресом. Первым делом нужно создать WireGuard интерфейс со стороны клиента. Настройка находится WireGuard→WireGuard По аналогии с WireGuard-сервером, нужно создать технический IP адрес для WireGuard-клиента. Настройка находится IP→Address Настройка находится WireGuard→Peers где Настройка находится IP→Routes При успешном установлении связи между WireGuard-клиентом и WireGuard-сервером, параметры WireGuard Peer такие как: Rx, Tx и Last Handshake начнут заполняться значениями. Если по какой-то причине со стороны WireGuard-сервера не устанавливается соединение, нужно обратить внимание на наличие разрешающего правила со стороны Firewall. Многие хостинг провайдеры при аренде VPS сервера на ОС типа Linux (Debian, Ubuntu, Centos) предлагают предустановку WireGuard-сервера. В одном из частных случаев было предоставлено сразу 5 готовых учётных записей для подключения WireGuard-клиентов. Конфигурация для WireGuard-клиента имеет вид: И для настройки WireGuard-клиента это нужно применить со стороны роутера MikroTik. Настройка находится WireGuard→WireGuard Настройка находится WireGuard→Peers Настройка находится Interfaces→Interface List В данном варианте следуем просто проконтролировать, что присутствует правило для Out interface list ранее обновленного списка WAN типа Masquerade. Если его нет, то нужно создать новое и в качестве Out interface указать ранее созданный WireGuard интерфейс. Настройка находится IP→Firewall→NAT Настройка находится Routing→Tables Настройка находится IP→Addresses где Address=10.180.5.5/24 это значение Address с конфигурации, сформированной на Wireguard сервере. С помощью маркировки(Mangle) можно промаркировать таблицу маршрутизации, в которую попадёт весь трафик, кроме трафика предназначенного локальной сети. По сути это и будет интернет трафик. Настройка находится IP→Firewall→Mangle Промаркированная ранее таблица маршрутизации будет направляться в WireGuard туннель, что позволит выходить в интернет через WireGuard-сервер, который установлен на VPS Ubuntu(Debian) или CentOS. Настройка находится IP→Routes где Gateway=10.180.5.1 это предполагаемый IP адрес WireGuard сервера, это значение отсутствует в клиентской конфигурации. Роутер MikroTik может выступать WireGuard-сервером для Windows, Android или IOS WireGuard-клиентов. Настройка будет содержать несколько ручных задач и в этом основной недостаток WireGuard в MikroTik – работает он быстро, но требует знаний. Настройка находится WireGuard→WireGuard Настройка находится IP→Addresses На официальном сайте WireGuard нужно выбрать соответствующий инсталлятор VPN клиента и в режиме “Далее” запустить и установить его. При создании такие параметры как PublicKey(Публичный ключ) и PrivateKey будут сгенерированы автоматически, при этом: Настройка находится WireGuard→WireGuard→Peers Ниже будет представлен фрагмент конфигурации, которую нужно “собрать” со стороны WireGuard клиента.

Настройка WireGuard MikroTik, серверная часть

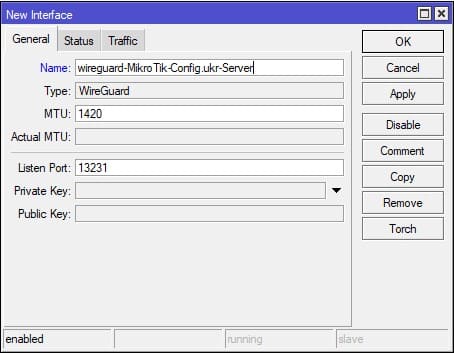

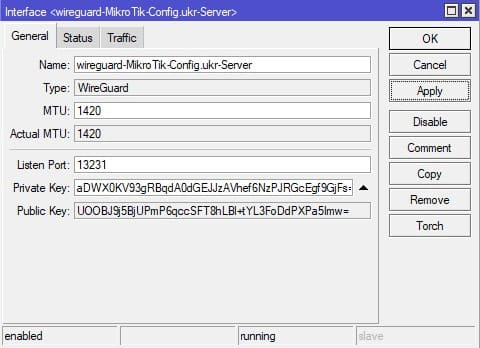

Создание интерфейса WireGuard сервера

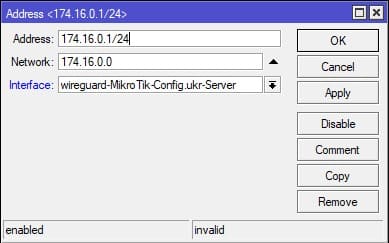

Назначить IP адрес для WireGuard сервера

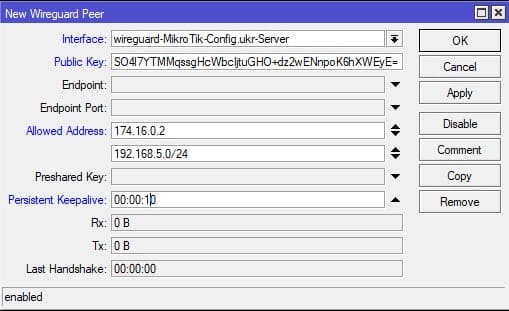

Настройка параметров клиента в WireGuard сервере

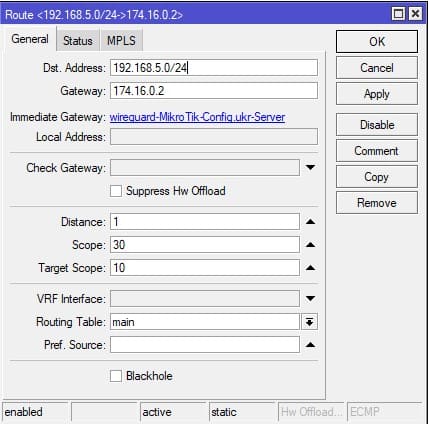

Настройка маршрутизации для WireGuard сервера

/interface wireguard

add listen-port=13231 mtu=1420 name=wireguard-MikroTik-Config.ukr-Server

/interface wireguard peers

add allowed-address=174.16.0.2/32,192.168.5.0/24 interface=\

wireguard-MikroTik-Config.ukr-Server persistent-keepalive=10s public-key=\

"SO4l7YTMMqssgHcWbcIjtuGHO+dz2wENnpoK6hXWEyE="

/ip address

add address=174.16.0.1/24 interface=wireguard-MikroTik-Config.ukr-Server \

network=174.16.0.0

/ip route

add disabled=no distance=1 dst-address=192.168.5.0/24 gateway=174.16.0.2 \

pref-src="" routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

Настройка WireGuard клиента на роутере MikroTik

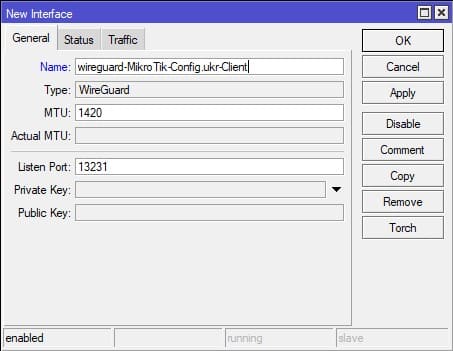

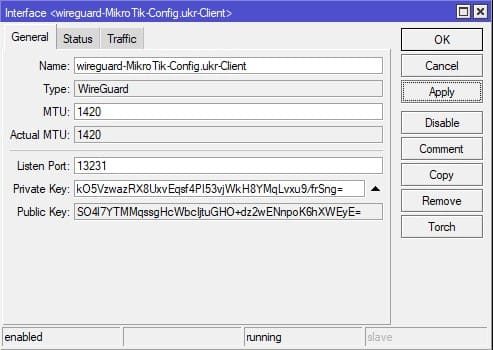

Создание интерфейса WireGuard клиента

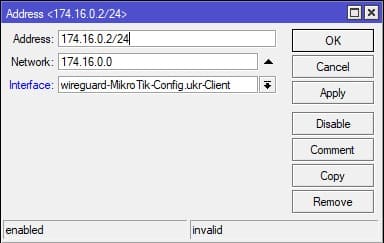

Назначить IP адрес для WireGuard клиента

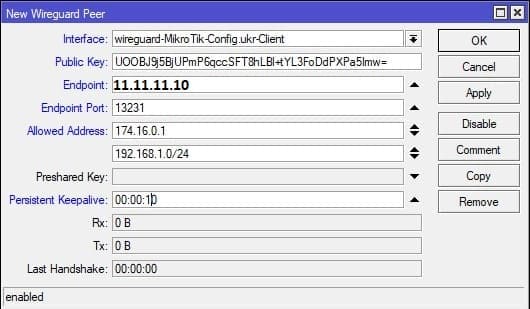

Настройка параметров сервера в WireGuard клиенте

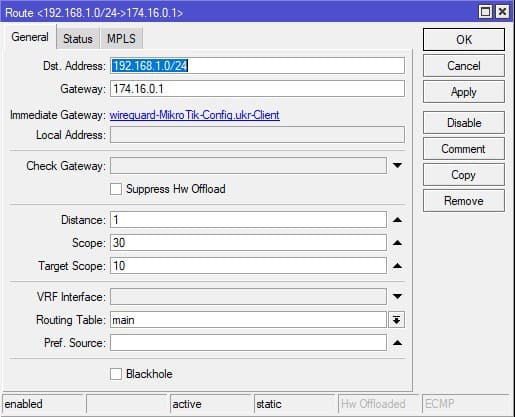

Настройка маршрутизации для WireGuard клиента

/interface wireguard

add listen-port=13231 mtu=1420 name=wireguard-MikroTik-Config.ukr-Client

/interface wireguard peers

add allowed-address=174.16.0.1/32,192.168.1.0/24 endpoint-address=\

11.11.11.10 endpoint-port=13231 interface=\

wireguard-MikroTik-Config.ukr-Client persistent-keepalive=10s public-key=\

"UOOBJ9j5BjUPmP6qccSFT8hLBl+tYL3FoDdPXPa5Imw="

/ip address

add address=174.16.0.2/24 interface=wireguard-MikroTik-Config.ukr-Client \

network=174.16.0.0

/ip route

add disabled=no distance=1 dst-address=192.168.1.0/24 gateway=174.16.0.1 \

pref-src="" routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

Настройка Firewall для WireGuard

/ip firewall filter

add action=accept chain=input dst-port=13231 in-interface-list=WAN protocol=\

udp

Настройка WireGuard клиента для Ubuntu или CentOS сервера

[Interface]

Address = 10.180.5.5/32

PrivateKey = xNSEL2aoULaYctgSUGQArQYAUgaMXVYhI9IbMrst6Es=

DNS = 10.180.5.1

[Peer]

PublicKey = IhhMrJLeQOfnbaBFC34WEyP8qE1L2cbzjYgMFHuao3k=

AllowedIPs = 0.0.0.0/0

Endpoint = 5.61.49.243:51820

Создание интерфейса WireGuard клиента

Настройка параметров peer в WireGuard клиенте

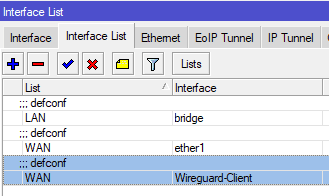

Добавить WireGuard интерфейс в список WAN

Настроить Masquerade для WireGuard

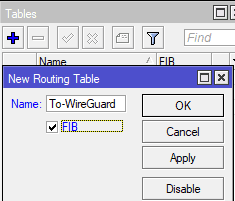

Создать таблицу маршрутизации для WireGuard

Назначить IP адрес WireGuard клиенту

Промаркировать таблицу для выхода в интернет

Добавить статический маршрут для интернета через WireGuard

/interface wireguard

add listen-port=51820 mtu=1420 name=Wireguard-Client

/interface wireguard peers

add allowed-address=0.0.0.0/0 endpoint-address=5.61.49.243 endpoint-port=\

51820 interface=Wireguard-Client persistent-keepalive=10s public-key=\

"IhhMrJLeQOfnbaBFC34WEyP8qE1L2cbzjYgMFHuao3k="

/ip address add interface=Wireguard-Client address=10.180.5.5 netmask=255.255.255.0

/interface list member

add comment=defconf interface=Wireguard-Client list=WAN

/routing table

add disabled=no fib name=To-WireGuard

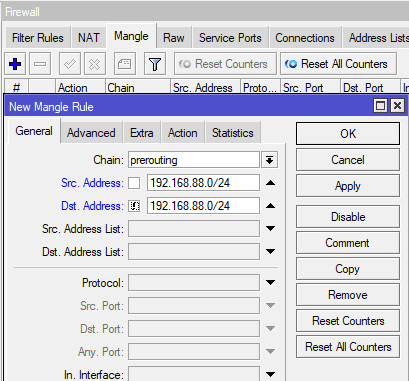

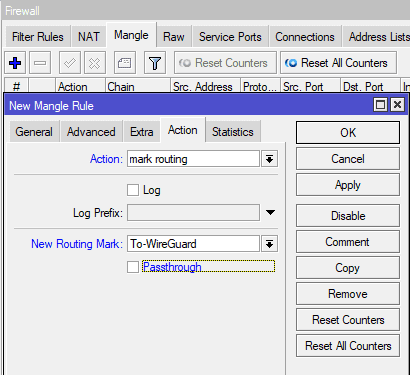

/ip firewall mangle

add action=mark-routing chain=prerouting dst-address=!192.168.88.0/24 \

new-routing-mark=To-WireGuard src-address=192.168.88.0/24

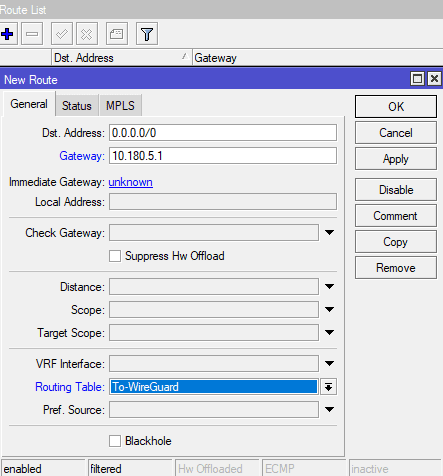

/ip route

add disabled=no dst-address=0.0.0.0/0 gateway=10.180.5.1 routing-table=\

To-WireGuard suppress-hw-offload=no

Настройка WireGuard Windows клиента

Создать WireGuard интерфейс

Назначить IP адрес для WireGuard интерфейса

Скачать Windows WireGuard клиент

Создать новый WireGuard клиент

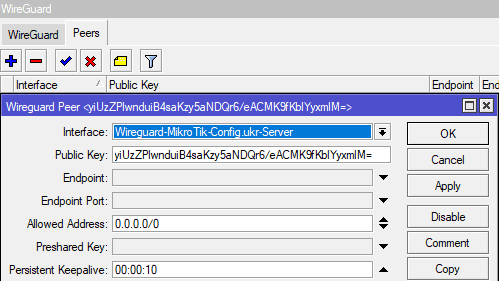

Создать WireGuard Peer

/interface wireguard

add listen-port=13231 mtu=1420 name=Wireguard-MikroTik-Config.ukr-Server

/interface wireguard peers

add allowed-address=0.0.0.0/0 interface=Wireguard-MikroTik-Config.ukr-Server \

persistent-keepalive=10s public-key=\

"yiUzZPlwnduiB4saKzy5aNDQr6/eACMK9fKblYyxmlM="

/ip address

add address=10.180.5.1/24 interface=Wireguard-MikroTik-Config.ukr-Server \

network=10.180.5.0

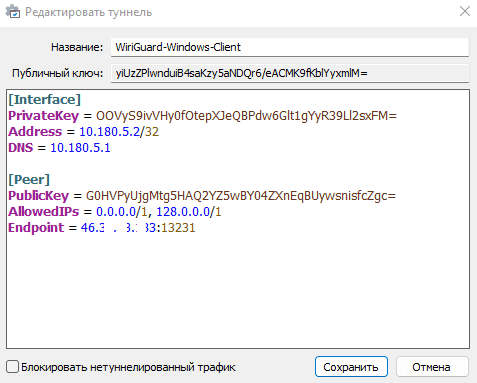

Обновить конфигурацию для WireGuard клиента

[Interface]

Address = 10.180.5.2/32

PrivateKey = OOVyS9ivVHy0fOtepXJeQBPdw6Glt1gYyR39Ll2sxFM=

DNS = 10.180.5.1

[Peer]

PublicKey = G0HVPyUjgMtg5HAQ2YZ5wBY04ZXnEqBUywsnisfcZgc=

AllowedIPs = 0.0.0.0/0

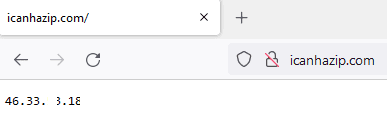

Endpoint = 46.XX.YY.MMM:13231

Скопировать конфигурацию в WireGuard клиент

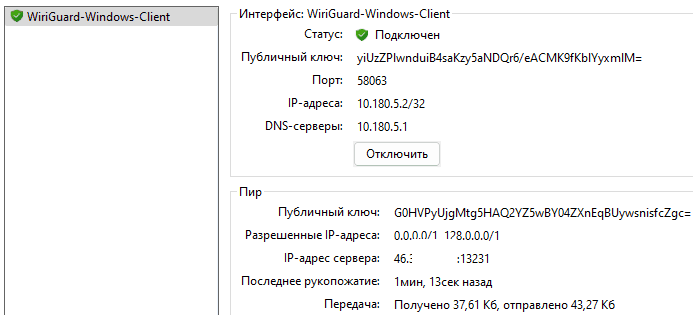

Подключиться к WireGuard серверу

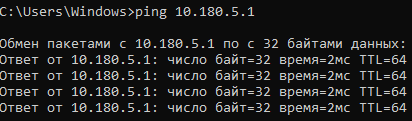

Проверить работу интернета через WireGuard

Статья шикарная. Раписано всё досканально с примерами команд. Единственное замечание: в статье не указаны ваши изначальные настроки. Например: адрес локальной сети MikroTik. Так же довольно желательно указать в подзаглавии “Настройка маршрутизации для WireGuard клиента” названия каждых из полей. Они, конечно, интуективно понятны. Но всё равно заставляет самому разбираться где какое поле и какую подсеть в своих случаях вводить.

Спасибо за статью. Подскажите, а OSPF с WireGuard не работает?

Да. У меня, например, работает связка роутеров Микротик и VyOS. Между ними wireguard и по нему работает OSPF.

Настраивать Firewall нужно?

только в том случае, если из-за firewall-а что-то не работает

как быть если надо объединить 3-4-5-6 сетей ?

Нужно создать аналогичные соединения между:

паблик кей не создается при создании интерфейса на стороне микротик сервер.

откуда вы взяли этот параметр?

А дальше что? как тунель то включить? не работает.

в настройках микротик сервера в пир вставил значение паблик кей интерфейса, созданного на клиенте

на клиенте созданный на сервере.

это стало ясно, адреса и роуты есть, а трафик не идет же

как запустить?

192.168.5.1 это на микротике клиента локальная сеть?

не работает ваша статья, не получается соединить chr впс и микротик дома.

воспринимайте инструкцию как личный опыт как личный опыт автора. По вопросам:

Если на севере прописать ключи от Couldflare с dns1.1.1.1

Будет работать на сервере + клиенты?

Конечно, для настройки всей цепочки(сервер и клиент) можно посмотреть тут Настройка DNS в MikroTik

Не-то…

Нужно на сервере MikroTik, чтоб WireGuard был клиентом Cloudflare но при этом нужен туннель к другим клиентам MikroTik через WireGuard

переадресуйте DNS трафік з порту 53(udp) на WireGuard server

Отличный мануал по настройке WireGuard клиента для Mikrotik с полной маршрутизацией трафика

микротик как клиент вайргарда не работает.

микротик умеет только сервер

если ваш нужно практическое решение, обратитесь в нашу тех. поддержку →

Как видеть на MikroTik WireGuard сервере, активные подключения и логи подключений клиентов?

активные WireGuard подключение отображаются в закладке Peer, а логи в Log

Доброго дня.Підкажіть де шукати затик.Microtik hap ac2 виступає в якості клієнта WireGuard сервера що працює на базі openwrt роутера. Підключення відбувається, 2ip підтверджує що на потрібному пристрої в локальній мережї mikritikа зовншня ip адреса належить серверу,і навіть iptv працює,але….відсутній пінг сервера і відповідно пінг клієнта з сервера !???

Всі інші клієнти сервера подібної проблеми не мають.

1. У вас есть настройки wireguard peer, где добавляются Allowed Address

2. Firewall

3. Настройка IP адреса wireguard интерфейса.

…

Здраствуйте! Подскажите пожалуйста как пробросить поты через WireGuard к примеру цепочка такая (UserPC из любой точки мира подключается/обращается по внешнему адресу > К главному MikroTik со внешним IP > Wireguard server Переслать> Wireguard Client где будет встречать и Натить конечному клиенту к примеру Web server, RDP client, winbox и.т.д )

Если у вас настроена статическая маршрутизация между роутерами то нужно:

1. Пробросить порт со стороны Wireguard server на узел локальной сети Wireguard Client

2. Добавить правило masquerade на Wireguard интерфейс со стороны server

192.168.10.1 server, 10.10.10.1 vpn server, 192.168.20.1 client, 10.10.10.2 vpn client

проброс на сервере:

NAT

/ip firewall nat add chain=dstnat dst-port=3389 in-interface=ether1 action=dst-nat protocol=tcp to-address=10.10.10.2 to-port=3389 comment=”RDP ”

/ip firewall nat add chain=srcnat src-address=10.10.10.0 out-interface=ether1 action=masquerade

я правильно вас понял ? Если да тогда это не работает. Могу всю конфигурацию отправить

/ip firewall nat add chain=srcnat out-interface=WireGuard-Interface action=masquerade

и to-address должен принимать значения конечного узла локальной сети wireguard клиента

/ip firewall nat add chain=dstnat dst-port=3389 in-interface=ether1 action=dst-nat protocol=tcp to-address=10.10.10.2 to-port=3389 comment=”RDP ”

Большой Рахмет! You Good Man )

Здравствуйте. Подскажите, при создании пиров на mikrotik работает только последний созданный клиент, остальные подключаются, просто кидают пакеты но ничего не получают.

Разобрался, в Allowed Address при настройке пиров нужно указывать адреса подключаемых клиентов вместо 0.0.0.0/0, у меня только так заработали все пиры.

Добрый вечер.

Странный клиент, настроил на стороне винды клиент. Нажал подключить, он подключился. Пишет что поднялся.

На самом деле со стороны сервера, вообще не чего не настроено….)))

Шо то очень сырое….

Аналогично, клиент iOS сервер микротик, клиент всеми способами мне доказывает что ВПН подключен, но на микротике тишина, в логах 0, пакетов 0, пиров 0 ).

Статья прекрасная. С первого раза получилось объединить 2 микротика. Спасибо автору.

Здравствуйте! Есть вопрос, как можно сделать входящий и исходящий трафик для wireguard через определенного провайдера? WG Client(1-ый провайдер Beeline, 2-провайдер LTE) нужно что бы WG трафик ходил по LTE а все остальное через Beeline

а если у меня 0 маршрут это интернет через pppoe(ростелеком) то как маршрут прописывать? Если делаю по инструкции то комп больше не получает айпи

уточните что вы настраиваете, wireguard между чем и чем?

10.180.5.5/32 нужно назначить на интерфейс wireguard-client в ip adress? Я про инструкцию, когда вы микротик подключаете к впс с впн. У вас не сказано об этом, складывается ощущение, что у вас интерфейс без айпи адреса.

Всё верно, нужно указать IP адрес для WireGuard интерфейса и в маршрутизации, использовать IP адрес сервера, вместо интерфейса. Инструкцию поправил, спасибо за наблюдательность

Добрый день! По настройке WireGuard для работы с клиентами Windows всё работает. Но есть один момент, когда к интерфейсу подключается ещё клиент у других клиентов рубит соединение. Подскажи те с чем это может быть связано.

возможно вы используете один конфиг для всех пользователей

Клиентские конфиги все разные для каждого пользователя. Интерфейс WireGuard один. Не могу понять с чем это связано. Может есть ещё какие не будь варианты, интересно с чем это связано.

Привет! Хочу организовать доступ к локалке (192.168.88.0/24) с роутером Микротик, через мой собственный арендованный сервер с установленным Wireguard. Я создал нового wireguard клиента на сервере, с адресом 100.231.35.2 (адрес такой присовоился автоматически, я управляю wg через веб-интерфейс Firezone, так как не являюсь особо опытным администратором и особенно сетевиком).

В роутере создал wg интерфейс, прописал private key, создал peer, добавил интерфейсу адрес 100.231.35.2. Подключение устанавливается, keepalive трафик идет… Но дальше, к сожалению, не очень понимаю что нужно сделать, чтобы другой wg-клиент, допустим с адресом 100.215.24.4 смог при подключении по VPN проходить на 192.168.88.254?

Вам нужно настроить маршрутизацию между ваши клиентами и сервером. Также добавить допустимые адреса в Allowed Address, со стороны Wireguard клиента и сервера

спасибо шикарную за статью.

у меня тоже все получилось,но хотел бы узнать,можно ли использовать микротик,который клиент в качестве ДНС сервера?чтоб днс запросы уходилB от клиента wIREgUARD ? ЕСЛИ ДА,ТО ПОДСКАЖИТЕ КАК